Je napočil čas za uporabo WPA3 v vašem Wi-Fi omrežju?

Varnostni standard WPA3 nadgrajuje možnosti WPA2 in zagotavlja boljšo zaščito osebnih, poslovnih in IoT brezžičnih Wi-Fi omrežij.

Varnostni standard Wi-Fi Protected Access (WPA) šifrira podatkovne pakete, ki se prenašajo preko Wi-Fi omrežja. Prvotni standard WPA je bil objavljen leta 2003, druga različica WPA2 pa naslednje leto. IEEE je standard WPA2 ratificiral kot 802.11i. WPA/WPA2 določa različne načine delovanja za poslovne uporabnike ter za osebno uporabo. Podjetniški način, WPA-Extensible Authentication Protocol (WPA-EAP), zahteva uporabo RADIUS strežnika in uporablja 802.1x za strožje preverjanje pristnosti klienta. Osebni način, WPA-Pre-Shared Key (WPA-PSK), uporablja vnaprej dodeljene ključe za enostavnejše upravljanje in izvedbo postopka povezovanja med uporabniki (klienti) v majhnih pisarnah.

Varnostni standard Wi-Fi Protected Access (WPA) šifrira podatkovne pakete, ki se prenašajo preko Wi-Fi omrežja. Prvotni standard WPA je bil objavljen leta 2003, druga različica WPA2 pa naslednje leto. IEEE je standard WPA2 ratificiral kot 802.11i. WPA/WPA2 določa različne načine delovanja za poslovne uporabnike ter za osebno uporabo. Podjetniški način, WPA-Extensible Authentication Protocol (WPA-EAP), zahteva uporabo RADIUS strežnika in uporablja 802.1x za strožje preverjanje pristnosti klienta. Osebni način, WPA-Pre-Shared Key (WPA-PSK), uporablja vnaprej dodeljene ključe za enostavnejše upravljanje in izvedbo postopka povezovanja med uporabniki (klienti) v majhnih pisarnah.

Varnostni standard WPA3 je bil objavljen januarja 2018 – uraden je postal z uvedbo programa certificiranja s strani Wi-Fi Alliance. WPA3-Personal zagotavlja bolj individualizirano šifriranje za različne uporabnike v omrežju. WPA3-Enterprise povečuje kriptografsko moč omrežij, ki prenašajo občutljive podatke. Tretja različica WPA je dobrodošla posodobitev. Od julija 2020 Wi-Fi Alliance zahteva, da vse naprave, ki želijo pridobiti certifikat Wi-Fi, podpirajo WPA3.

Prvi potrjen način vdora v WPA2 v laboratorijskih pogojih

Mathy Vanhoef, varnostni raziskovalec, je v letu 2017 odkril varnostno pomanjkljivost v WPA2. T. i. KRACK (Key Reinstallation Attack) ranljivost izrablja ponovno namestitev brezžičnih šifrirnih ključev. Četudi WPA2-Enterprise razpolaga z močnejšo shemo za preverjanje pristnosti (avtentičnosti) z uporabo EAP kot WPA2-Personal, ki uporablja vnaprej deljene ključe, KRACK vpliva na obe izvedbi WPA2, saj ranljivost nastaja v fazi šifriranja.

Nova Wi-Fi omrežna povezava se začne s kriptografskim ‘four-way handshake’ med končno točko (klientom) in dostopovno točko (AP), v kateri obe napravi skozi vrsto povratnih sporočil dokažeta, da poznata vnaprej določeno kodo za preverjanje pristnosti, ne da bi jo eksplicitno razkrili. Po preverjanju pristnosti ‘four-way handshake’ dostopovna točka v tretjem koraku klientu posreduje ključ za šifriranje prometa. Če klient ne potrdi prejetje ključa, bo dostopovna točka ugotovila težavo s povezljivostjo in večkrat znova poslala ključ. Napadalci, ki uporabljajo KRACK postopek, morajo biti znotraj fizičnega dosega klienta in dostopovne točke. Ko odkrijejo ključ, pridobijo dostop do šifriranih omrežnih podatkov.

Varnostni analitiki so KRACK ranljivost splošno priznali kot resno varnostno napako WPA2.

Ponudniki opreme so hitro objavili popravke programske opreme, da preprečijo ali ublažijo tveganje do prihoda naslednje generacije standardov za varnost v Wi-Fi omrežjih. Toda mnogi strokovnjaki so prepričani, da bi bilo KRACK ranljivost težko izkoristiti v resničnem Wi-Fi omrežju.

Varnostni standard WPA3 odpravi ranljivost WPA2 KRACK z varnejšim kriptografskim postopkom. PSK ‘four-way handshake’ nadomešča s simultano avtentikacijo enakih (SAE – Simultaneous Authentication of Equals), pri katerem lahko klient ali dostopovna točka vzpostavi stik. Vsaka naprava nato svoje poverilnice za preverjanje pristnosti (authentication credentials) pošlje v diskretnem, enkratnem sporočilu, namesto v ‘pošlji in sprejmi’ večkratnem pošiljanju sporočil. Pomembno je, da SAE odpravlja tudi ponovno uporabo šifrirnih ključev in pri vsaki interakciji zahteva novo kodo. Brez odprte (aktivne) komunikacije med dostopovno točko in klientom ali vnovično uporabo šifrirnega ključa hekerji ne morejo tako enostavno prisluhniti ali se vgraditi v komunikacijsko izmenjavo podatkov.

WPA2 – Personal je Ahilova tetiva varnosti Wi-Fi omrežij

Protokol WPA2 z naprednim standardom šifriranja (AES) je zagotovo popravil nekaj varnostnih lukenj v prvotnem WPA, ki je uporabljal protokol šifriranja Temporal Key Integrity Protocol (TKIP). Vendar je po pojavu ranljivosti KRACK zaupanje v zagotavljanje varnosti protokolaWPA2 omajano.

Obstaja enostavna korelacija med zahtevnostjo gesla WPA2-Personal omrežja in možnostjo vdora v omrežje. V primeru uporabe preprostega gesla za omrežje (menda je večina uporabljenih gesel preprostih), je vdor v omrežje lažji. Ugotavljanje gesla WPA2-Personal omrežja z večkratnim poskusom ugibanja gesla znova in znova (z uporabo posebne programske opreme seveda), dokler ne pride do ujemanja – je kritična ranljivost WPA2. Ko so hekerji iz Wi-Fi radijskih valov zajeli prave podatke, so lahko te poskuse ugibanja gesel izvedli ‘off line’, kar je bolj praktično. Po ugotovitvi gesla lahko nato dešifrirajo vse podatke, ki so jih zajeli pred ali po trenutku ugotovitve gesla. Enako pomembna ranljivost WPA2-Personal je, zlasti v poslovnih omrežjih, da lahko uporabnik z geslom vohlja po omrežnem prometu drugega uporabnika in izvaja vdore.

Način delovanja WPA2-Enterprise zagotavlja zaščito pred vohljanjem med uporabniki. Tudi po vseh drugih kriterijih je WPA2-Enterprise izredno varen protokol. Zakaj potem pogosto srečujemo uporabo WPA2-Personal v poslovnem okolju? Za delovanje WPA2-Enterprise je potreben dodatne element v omrežju – RADIUS strežnik. Obenem se uporabljajo certifikati, ki potrjujejo avtentičnost. Postavitev takšnega sistema zahteva nekaj sistemskega znanja iz različnih področij. Za RADIUS strežnik IT strokovnjaki po navadi uporabijo funkcionalnost Windows NPS (Network Policy Server). Inženirji, ki se ukvarjajo z omrežji, se po navadi ne ukvarjajo z Windows NPS. V primeru zaznane napake je kompleksnost ugotavljanja razloga napake odvisna od števila udeleženih oseb v procesu. Še posebej, če za vzdrževanja omrežja in IT okolje skrbijo različna podjetja.

Nekateri proizvajalci Wi-Fi opreme (ExtremeNetworks, Juniper MIST…) so zaznali ‘priljubljenost’ WPA2-Personal v podjetniškem okolju in se obenem zavedali vseh pomanjkljivosti. Podali so rešitev PPSK- Private Pre-Shared Key.

Več vsebine na temo Wi-Fi omrežij >>

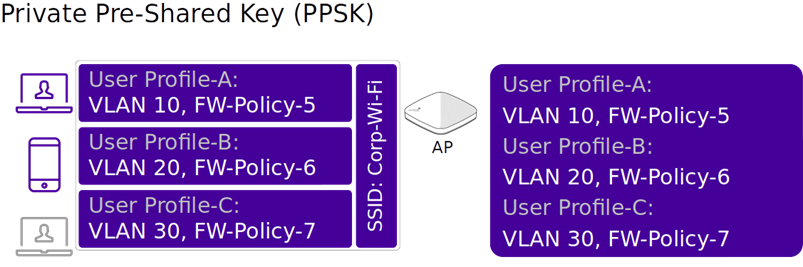

PPSK Private Pre-Shared Key WPA2

Pri tradicionalni realizaciji SSID (Service Set Identifier) z WPA2-Personal je PSK ‘statičen’. Kaj to pomeni? Vsi uporabniki in naprave v SSID si delijo statično geslo. Če en uporabnik ni več v podjetju ali se ena od naprav ‘izgubi’, je potrebno zamenjati geslo. Vse naprave je potrebno rekonfigurirati. To pa ni vse. Vsi uporabniki in naprave si delijo isti uporabniški profil. Vsi se nahajajo v istem VLAN omrežju, uporabljajo isto varnostno politiko (Firewall policy) in vse druge nastavitve prometa. Uporabniška okolja, v katerih se IT administratorji zavedajo teh omejitev, so prepoznavna po uporabi več deset različnih SSID. V sodobnih Wi-Fi sistemih je to nesprejemljivo, saj se pri takšni uporabni SSID bistveno zmanjša prenos uporabniških podatkov (throughput) Wi-Fi omrežja. Pri načrtovanju Wi-Fi omrežij se svetuje uporaba največ 3-5 različnih SSID.

Kako potem ločiti različne skupine uporabnikov ali promet različne pomembnosti? PPSK zagotavlja edinstveno identiteto za preverjanje pristnosti. Ko sistem razlikuje med posameznimi uporabniki – klienti, je možno določiti različne uporabniške profile. V istem SSID je lahko več uporabniških profilov.

Na osnovi različnih uporabniških profilov se lahko kreirajo uporabniške skupine za različne naprave ali različne zahteve do uporabniškega prometa. Sodobni Wi-Fi sistemi zagotavljajo tudi izvajanje varnostne politike v Wi-Fi omrežju. Za vsako uporabniško skupino se lahko kreira posebna varnostna politika. In vse to brez posebnega RADIUS strežnika.

PPSK se lahko uporabi tudi pri ponujanju storitev ‘Guest Access’ v Wi-Fi omrežju, sprejemu BYOD naprav v omrežje ali pri IoT napravah. Pri vseh scenarijih uporabe PPSK zagotavlja edinstveno identiteto za preverjanje pristnosti in možnost uporabe različnih uporabniških profilov za različne naprave, vrste prometa ali varnostno politiko.

Varnostni standard WPA3-Personal zagotavlja bolj varno in individualizirano šifriranje

WPA3 ponuja izboljšave šifriranja Wi-Fi, zahvaljujoč simultani avtentikaciji enakih (SAE), ki nadomešča način preverjanja pristnosti vnaprej deljenega ključa (PSK), ki se uporablja v prejšnjih različicah WPA. To omogoča boljšo funkcionalnost, zato omrežja WPA3-Personal s preprostimi gesli za hekerje niso tako enostavni za vdor s poskusi ‘off line’, s silo in ‘dictionary’, kot je bilo pri WPA/WPA2.

SAE omejuje uporabnike na aktivne poskuse preverjanja pristnosti (hic-rhodus-hic-salta) pri sami komunikaciji in evidentira vsakogar, ki je presegel določeno število ugibanj o geslu. Zaradi te zmogljivosti je tipično omrežje Wi-Fi bolj odporno na ‘slovarske napade’ brez povezave. Z dodelitvijo novega šifrirnega gesla za vsako povezavo SAE onemogoča napadalcem, ki so zlomili geslo, da ga uporabijo za dešifriranje podatkov, ki so jih prej zajeli in shranili.

Šifriranje z WPA3-Personal je bolj individualizirano. Uporabniki v omrežju WPA3-Personal ne morejo nikoli vohljati po prometu WPA3-Personal, tudi če ima uporabnik geslo za Wi-Fi in je uspešno povezan. Poleg tega, če heker določi geslo, ni mogoče pasivno opazovati komunikacije in določiti ključev seje, kar zagotavlja nadaljnjo tajnost omrežnega prometa. Poleg tega hekerji ne morejo dešifrirati nobenih podatkov, zajetih pred vdorom. Iz podanega je razvidno da PPSK WPA2- Personal že vsebuje večino lastnosti WPA-3 Personal.

Prehod iz WPA2 v varnostni standard WPA3 bo trajal nekaj let

Preden se bo protokol WPA3 množično uporabljal v Wi-Fi omrežjih bo potreben generacijski prehod opreme klientov. To se ne bo zgodilo čez noč. Nekateri proizvajalci opreme se lahko odločijo, da nadgradijo programsko opremo z zmogljivostjo WPA3 za obstoječe izdelke. To je odločitev posameznega proizvajalca. Pomembno je tudi omeniti, da bodo nekatere funkcije WPA3 zahtevale posodobitev strojne opreme. V odvisnosti od opreme in arhitekture Wi-Fi, ki je uporabljen v posameznem omrežju, je odvisno, ali se lahko opravi prehod iz WPA2 na WPA3 brez zamenjave strojne opreme.

Tudi če uporabnik uporablja prenosni računalnik ali pametni telefon, ki podpira protokol WPA3, mora tudi Wi-Fi omrežje podpirati varnostni standard WPA3, da se lahko doseže varnostna izboljšava. Dostopovne točke, ki zagotavljajo Wi-Fi storitev, morajo imeti tudi možnost zagotavljanja WPA3 funkcionalnosti. V nasprotnem se bo naprava WPA3 še vedno lahko povezala v omrežje z WPA2 varnostnim standardom.

Uporabniki, ki razmišljajo o WPA2 in WPA3, se morajo zanašati na strategijo mešanega načina delovanja WPA2-WPA3. Na srečo večina dostopovnih točk v omrežjih WLAN, ki lahko deluje z WPA3, podpira tudi starejši standard. To napravam klientom, ki so združljive z WPA3, omogoča uporabo naprednejšega varnostnega standarda, medtem ko se lahko vse druge naprave še naprej povezujejo v omrežje Wi-Fi z zaščito WPA2.

WPA3-Personal ponuja prehodni način, ki omogoča postopno selitev v omrežje WPA3-Personal, hkrati pa omogoča povezovanje naprav WPA2-Personal. Vse prednosti WPA3-Personal pa se uresničijo šele, ko je omrežje v načinu samo WPA3. Vpliv na varnost delovanja v prehodnem načinu, v tem trenutku ni zna. To je lahko eden od razlogov, da se počaka z uvajanjem omrežja WPA3, dokler ni na trgu več naprav uporabnikov s funkcionalnostjo WPA3.

V laboratorijskih pogojih je ugotovljeno, da tudi WPA3 ni neprepusten za vdore. Tako imenovani način vdora Dragonblood vključuje dva napada na funkcijo prehoda v delovanje WPA2. Pri tem heker prisili napravo, da se vrne na način delovanja WPA2. Znana sta tudi dva napada, ki omogočata ‘dictionary‘ napade brez aktivne povezave. Stališče Wi-Fi Alliance je, da se te napade lahko prepreči z nadgraditvijo programske opreme. Ne glede na morebitne možnosti vdora v omrežje se strokovnjaki strinjajo, da danes varnostni protokol WPA3 zagotavlja najboljšo zaščito pred vdori v Wi-Fi omrežja.

Več kot 90 % osebnih, tabličnih računalnikov, pametnih telefonov in naprav IoT s funkcionalnostjo Wi-Fi, ki obratujejo v obstoječih omrežjih, ne podpira WPA3.

Potreben bo čas za nadgradnjo ali zamenjavo starejše opreme klientov na opremo, ki bo lahko uporabljala novejši Wi-Fi varnostni standard. Uporaba WPA2 je še vedno sprejemljiva varnostna rešitev, če se uporablja WPA2-Enterprise ali PPSK WPA2 – Personal.

Želite preveriti varnost vašega Wi-Fi omrežja oz. se pogovoriti o možnostih prehoda na najnovejše varnostne standarde? Oglasite se nam in pripravili bomo nabor izboljšav za optimalno varnost.