MrbMiner zlonamerna koda, ki napada MSSQL strežnik

Za novejšo kripto-rudarsko zlonamerno kodo – MrbMiner, ki se je lani pojavila in okužila na tisoče baz Microsoft SQL strežnikov (MSSQL), so sedaj raziskovalci podjetja za kibernetsko varnost Sophos ugotovili, da je povezana z majhnim podjetjem za razvoj programske opreme s sedežem v Iranu.

MrbMiner je septembra lani prvič dokumentiral kitajski tehnološki gigant Tencent. Napada strežnike MSSQL s ciljem namestitve kriptominerja, ki ugrabi in izkoristi procesorsko moč sistemov za rudarjenje kriptovalute Monero in usmerjanje v račune, ki jih nadzorujejo napadalci.

Samo ime MrbMiner izhaja iz ene od domen, ki jih skupina uporablja za gostovanje zlonamerne kripto-rudarske kode.

»Operacije MrbMinerja so v mnogih pogledih značilne za večino napadov na kriptominerje, ki smo jih videli, in ciljajo na strežnike povezane s svetovnim spletom,« je povedal Gabor Szappanos iz SophosLabs.

»Razlika je v tem, da se napadalec ni menil za previdnost, ko je šlo za prikrivanje identitete. Številni zapisi, ki se nanašajo na nastavitev rudarjenja, njegove domene in naslove IP, kažejo do ene same izvorne točke – majhnega podjetja s sedežem v Iranu,« še dodaja.

MrbMiner se svoje naloge loti z izvajanjem napada z grobo silo (brute force) na skrbniški račun MSSQL strežnika z uporabo različnih kombinacij šibkih gesel.

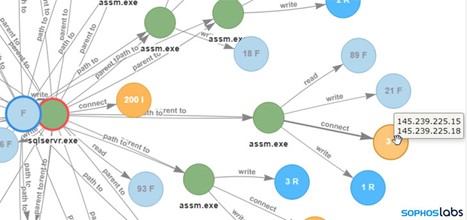

Po pridobitvi dostopa do MSSQL strežnika se prenese trojanski program imenovan ‘assm.exe’, ki vzpostavi stalnost, doda račun za nadaljnji dostop (uporabniško ime: Privzeto, geslo: @ fg125kjnhn987) in naloži koristno vsebino (payload) rudarja kriptovalut Monero (XMR), ki se izvaja na ciljnem strežniku.

Po mnenju Sophosa je bila koristna vsebina v obliki namerno različno poimenovanih ZIP datotek, kot so sys.dll, agentx.dll in hostx.dll, ki so med drugim vsebovale binarno datoteko samega rudarja ter konfiguracijsko datoteko.

MrbMiner tiha in nevidna grožnja

Napad s kripto-rudarsko zlonamerno kodo je običajno težko komu pripisati glede na njihovo anonimnost, toda pri MrbMinerju se zdi, da so napadalci naredili napako, ko so v prenosnik kodirali lokacijo koristnega tovora ter naslov ukaza in nadzora (C2).

Ena od domen “vihansoft.Ir” ni bila registrirana samo pri iranskem podjetju za razvoj programske opreme, temveč je sestavljeni binarni rudar, ki je bil vključen v koristni tovor in je pustil opozorilne znake, ki so zlonamerno programsko kodo povezali z zdaj že zaprtim GitHub računom.

Medtem ko so strežniki podatkovnih baz zaradi svojih zmogljivosti obdelave donosen cilj za hekerje, ki želijo distribuirati rudarje kriptovalut, sam razvoj povečuje zaskrbljenost, da močno sankcionirane države, kot sta Severna Koreja in Iran, uporabljajo kriptovalute kot sredstvo za izogibanje kaznim namenjene izolaciji in si tako olajšajo nezakonite dejavnosti.

»Napad s kripto-rudarsko zlonamerno kodo je tiha in nevidna grožnja, ki jo je enostavno izvesti in zelo težko zaznati,« poudarja Szappanos in dodaja »ko je sistem že okužen odpira vrata drugim grožnjam kot je na primer ransomware.«

»Zato je pomembno, da napad s kripto-rudarsko zlonamerno kodo ustavimo na njegovi poti. Pazite na znake, kot so zmanjšanje hitrosti in zmogljivosti strežnikov, povečana poraba električne energije, pregrevanje naprav in večje obremenitve CPU.«

Kako se zaščititi?

Redno posodabljajte vaše operacijske sisteme in infrastrukturo z najnovejšimi popravki ter izvajajte redne neodvisne varnostne preglede vašega informacijskega sistema in prepričani ste lahko, da ste na varni strani.

Če morajo vaši MSSQL strežniki imeti dostop do svetovnega spleta, jih na požarnih pregradah ustrezno zaščitite z naprednimi funkcijami kot je AppID ter z uporabo SSL dekripcije preverjajte ves kriptiran promet namenjen strežnikom, ki se nahajajo na svetovnem svetu. Vsako nenavadno anomalijo v prometnih tokovih takoj preverite – preverite dnevniške zapise za sumljiv promet na SIEM sistemu.

Okrepite kibernetsko varnost z uporabo sistemov za napredno detekcijo prometa, anomalij in groženj z vgrajenimi mehanizmi umetne inteligence, ki avtomatizirata zamudne varnostne operativne naloge in odpravljata slepe točke v omrežju.

Priporočam tudi uporabo beleženja vseh dogodkov iz vaših naprav (strežniki, računalniki, omrežna oprema) v centralnem sistemu SIEM ter ustrezno nastavljeno obveščanje o kritičnih in sumljivih dogodkih. S tem boste hitro zaznali nenavadne dogodke vaši informacijski infrastrukturi.

Potrebujete poglobljen pregled in nasvet? Tukaj smo.

Prispevek je pripravil Janez Peršin.