IoT ali Internet of Things

Internet stvari je prisoten v različnih segmentih od povezanih domov in mest, do povezanih vozil in vmesnikov v zdravstvu, do naprav, ki sledijo posameznikovemu obnašanju in uporabljajo zbrane podatke za bodoče storitve.

Osredotoča se na uporabo senzorjev in komunikacijskih tehnologij vgrajenih v fizične naprave, kar jim omogoča, da jim lahko sledimo in upravljamo preko Interneta.

IoT rešitve zahtevajo napredne komunikacijske platforme in rešitve v oblaku, ki omogočajo popolno integracijo naprav, omrežij, prehodov, aplikacij in storitev. To pomeni, da obstaja obsežna izpostavljenost potencialnim ranljivostim na različnih nivojih, ki predstavljajo igrišče za napadalce.

Izzivi pri zaščiti IoT naprav

IoT se sooča s težkimi izzivi, kar zahteva celovito zaščito, ki se razteza preko naprav, prehodov in oblaka.

[Preizkušeno] Specialistično izobraževanje

Na podlagi naših izkušenj in znanja smo zasnovali 4-dnevni tečaj Kibernetska varnost ICS/OT/IoT okolij.

Pod mentorstvom naših varnostnih strokovnjakov boste preko predavanj in praktičnih vaj spoznali kibernetsko varnost v industriji, procesnih okoljih in okoljih kritične infrastrukture.

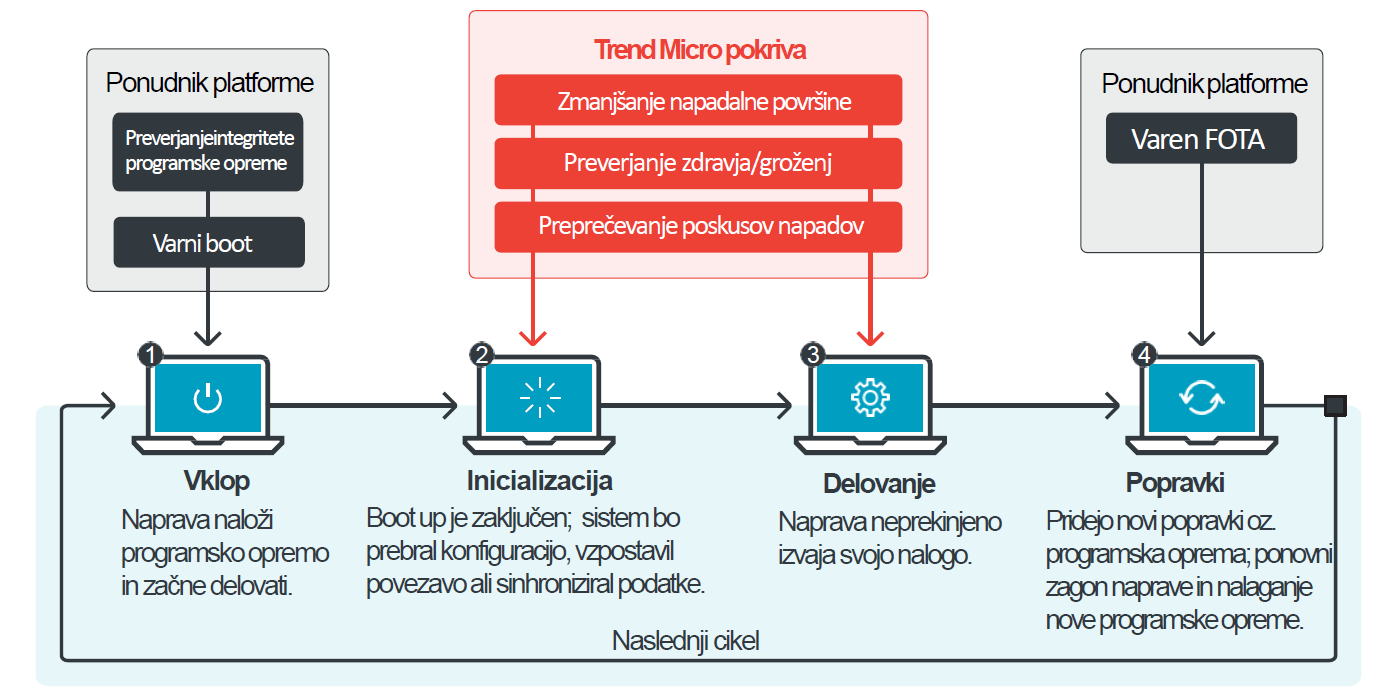

Varni življenjski cikel IoT naprave

V nasprotju z večnamenskimi računalniki, so IoT naprave v splošnem bolj namenski računalniki za določeno opravilo. Trend Micro zaščita IoT (TMIS) se osredotoča na stanje inicializacije in delovanja v življenjskem ciklu in zagotavlja dve glavni lastnosti: odkrivanje groženj/anomalij in zaščita sistema.

Prednosti Trend Micro zaščite IoT

Celovita zaščita IoT rešitev, ki zahtevajo napredne komunikacijske platforme in rešitve v oblaku.

[Video] Varnost interneta stvari (IoT)

Internet stvari (IoT) lahko smatramo za naslednjo industrijsko revolucijo in revolucijo v življenjskem stilu posameznika. Uporaba senzorjev in komunikacijskih tehnologij, vgrajenih v fizične naprave omogoča, da jim lahko sledimo in jih upravljamo preko Interneta.

To pomeni, da obstaja obsežna izpostavljenost potencialnim ranljivostim različnih nivojev napadov, ki predstavljajo igrišče za napadalce.

Janko Kersnik je na 22. Tehnološki konferenci Smart Com spregovoril o načinih, s katerimi lahko to preprečimo.

Želite prvi izvedeti vse novosti?

Z vami delimo dobre prakse, trende, praktične nasvete in ekskluzivne strokovne vsebine s področja kibernetske varnosti v IT in OT okolju.

Kako deluje Trend Micro zaščita IoT?

V nasprotju s tradicionalnimi antivirusnimi produkti, uporabnikom IoT naprav ni omogočeno namestiti varnostnih rešitev na naprave, ki nimajo uporabniškega vmesnika.

TMIS je lahko integriran (prednaložen) v IoT naprave v fazi razvojnega cikla naprave (pred odpremo).

Komunicira z zalednim strežnikom, ki zagotavlja storitve v oblaku TMIS klienta.

Varnostni status naprave se spremlja in upravlja preko TMIS spletne konzole.

S pomočjo API-jev je podprto kreiranje novih storitev in prilagajanje upravljalske konzole.

Trije stebri varnosti

Izboljšajte učinkovitost in točnost zaščite.

1. Odkrivanje

Sistem za odkrivanje anomalij zbira različne informacije za analizo velike količine podatkov in odkrivanje možnih anomalij. Sistem se sčasoma samostojno razvija.

2. Zaščita

Aplikacijska bela lista (whitelist) se oblikuje in posodablja avtomatično s TMIS v različnih fazah. Razvijalci IoT naprav lahko sami upravljajo bele liste ročno v fazi razvoja glede na poznavanje njihovih naprav. Bele liste se posodabljajo z namenom izboljšanja učinkovitosti in točnosti zaščite tudi potem, ko je naprava že v uporabi.

3. Upravljanje

S pomočjo upravljalske konzole je možno daljinsko opazovati varnostni status IoT naprav. Nevarnost, odkrita s pomočjo TMIS klienta, je prikazana v spletni upravljalski konzoli skupaj s podrobnimi zapisi, ki so uporabni pri sledenju težavam.

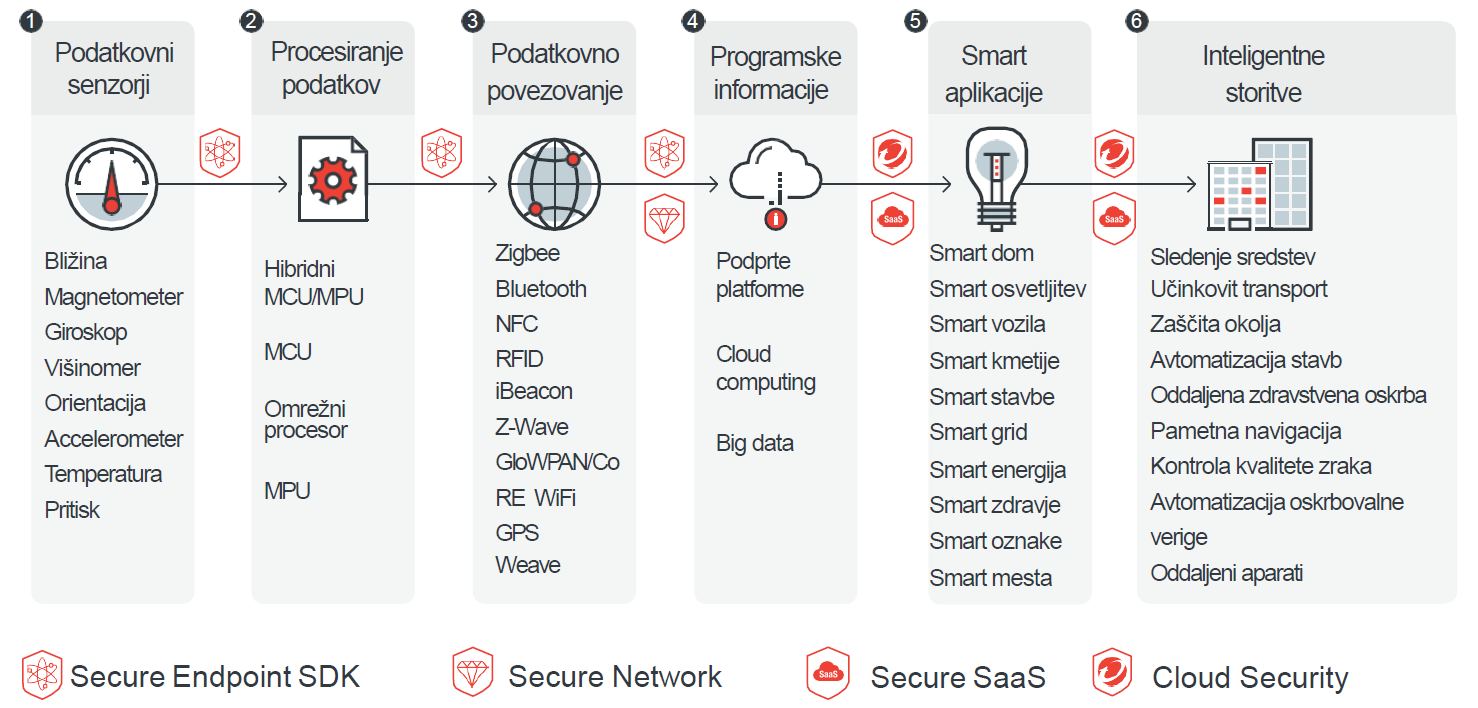

Trend Micro celovita zaščita IoT

Šest korakov IoT tehnologije in storitev.

V prvem koraku se podatki zbirajo na senzorjih, sledi njihovo procesiranje in v tretjem koraku pošiljanje v omrežje preko omrežnega prehoda. V četrtem koraku se pridobljeni podatki pretvorijo v koristne informacije. Le-te se uporabijo v smart aplikacijah za izboljšanje učinkovitosti. V zadnjem koraku pridemo do inteligentih storitev, ki izrabljajo izhodne informacije smart aplikacij.

Vse do vključno četrtega koraka skrbi za varnost TMIS s svojim SDK-jem. V fazi podatkovnega povezovanja izvajamo zaščito s pomočjo Deep Discovery Inspector sistema, ki pripomore k vidljivosti v omrežju. Zaščito strežniške infrastrukture omogoča Deep Security rešitev, celovito zaščito v oblaku pa zagotovimo z CloudONE rešitvijo.

Zavarujte industrijske kontrolne sisteme (ICS)

Zagotovite segmentacijo omrežja in nemoteno delovanje kritičnih virov s Trend Micro rešitvami za celovito zaščito OT okolja, na osnovi najbolj razširjenih industrijskih protokolov.

Preprečite vdore in zaščitite starejše, zaprte sisteme, nepovezane v Internet.

Zanesljiv partner

Poiščemo rešitev, ki točno ustreza vašim potrebam, jo implementiramo in poskrbimo za vzdrževanje.